English Version: Medium

Zero Trust – Was ist das eigentlich?

Immer mehr Unternehmen wollen „Zero Trust“ einführen. Doch dabei gibt es nicht das eine Zero Trust, bei dem man auf Installieren klickt und fertig ist. Geprägt wurde der Begriff 2010 von John Kindervag.

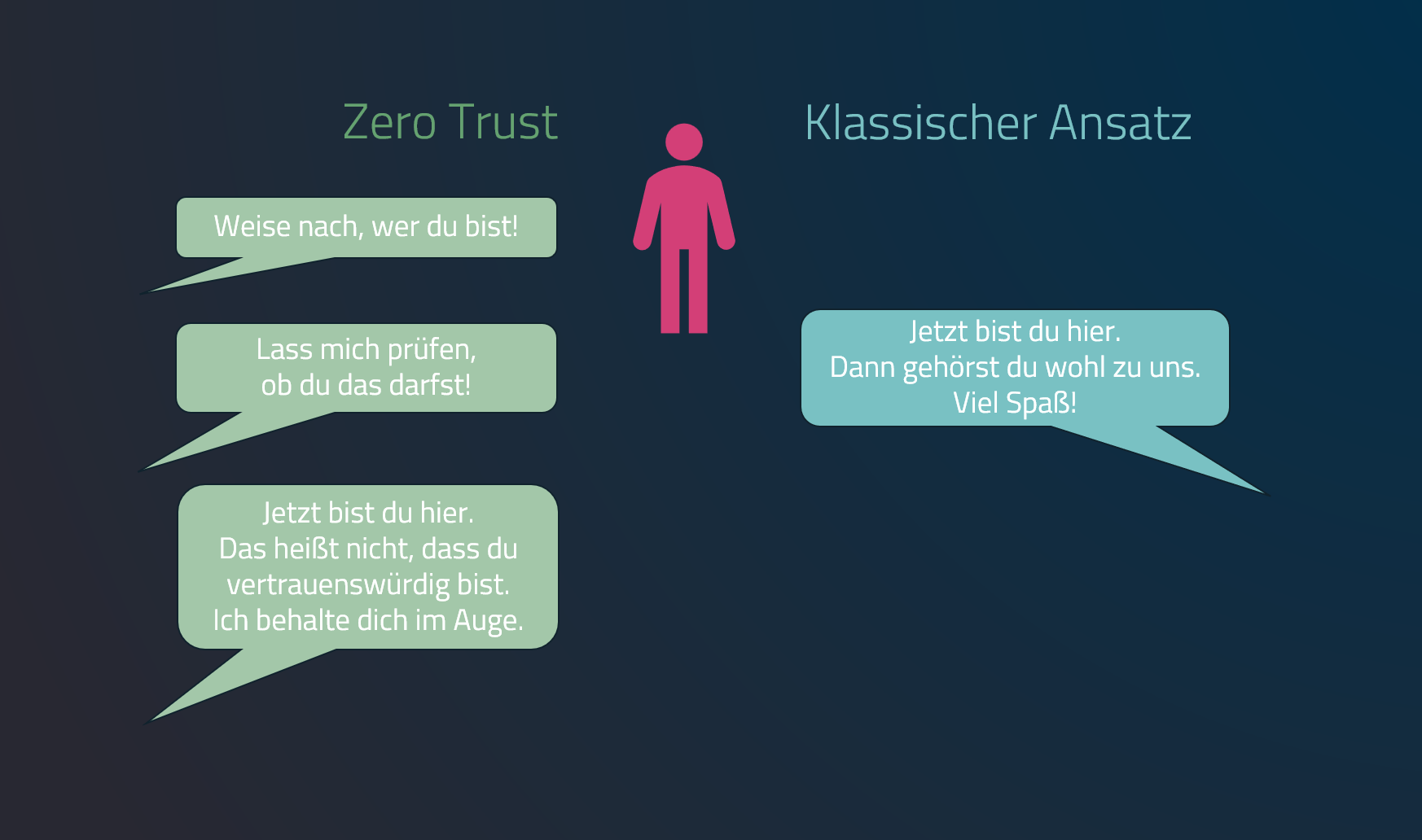

Zero Trust ist ein IT-Sicherheits-Konzept, in dem man mit der Annahme startet, nichts und niemandem zu vertrauen. Das bedeutet, dass standardmäßig erstmal alles verboten ist und durch explizite Genehmigungen dann genau die notwendigen Aktivitäten erlaubt werden. Das heißt insbesondere, dass man keine Umgebung mehr als „sicher“ einstuft und stets davon ausgeht, dass sich Angreifer schon bis zu einem bestimmten Punkt vorgearbeitet haben.

Geht’s konkreter?

Da Zero Trust ein allgemeines Prinzip ist, gibt es keine vollständige Auflistung, was alles dazugehört. Folgende Bereiche sind deshalb als Beispiele zu verstehen:

🛡️ Zutritt- und Zugriffskontrollen – Weise nach, dass du hier rein darfst und der bist, der du behauptest zu sein.

Vor jeder Aktion wird die Identität des Benutzers oder Systems verifiziert und es müssen Berechtigungen für die beabsichtigte Handlung vorliegen. Diese Prüfung umfasst starke Methoden, wie eine 2-Faktor-Authentifizierung, um die Echtheit zu gewährleisten. Zusätzliche Merkmale wie Zeit, Ort und zugelassene Geräte für den Zugriff können ebenfalls berücksichtigt werden.

👩⚖️ Minimale-Rechte-Prinzip – Du darfst nur das, was du zum Erledigen deiner Aufgabe brauchst.

Jedem Benutzer/System werden standardmäßig nur die Berechtigungen zugeteilt, die es benötigt.

🛑 Segmentierung – Lass jeden nur dahin, wo er hin muss.

Systeme und Anwendungen sind nur für diejenigen erreichbar, die sie erreichen müssen.

🗝️ Verschlüsselung – Schütze deine vertraulichen Informationen.

Jeglicher Datenverkehr und gespeicherte Daten sollen zum Schutz der Vertraulichkeit verschlüsselt werden.

⚙️ Sichere Geräte & Systeme – Konfiguriere deine Geräte sicher.

Alle Geräte und Systeme sollen gewissen Sicherheitsstandards genügen. Dazu zählt eine sichere Konfiguration, das regelmäßige Aktualisieren von Software und ein kontinuierliches Sicherstellen, dass beides erfolgt.

🖥️ Überwachung – Geh davon aus, dass Eindringlinge reinkommen und finde sie schnell.

Jegliche IT-Infrastruktur wird dauerhaft überwacht, um auffälliges Verhalten zu erkennen und zu melden.

🤺 Reaktionen auf auffälliges Verhalten – Sei vorbereitet, Eindringlinge wieder rauszuwerfen.

Auffälligkeiten, die durch die Überwachung erkannt werden, werden überprüft und, falls notwendig, Maßnahmen eingeleitet, um Angriffe zu unterbinden und Eindringlinge ggf. auszusperren.

♻️ Backups – Sei vorbereitet, Systeme wiederherstellen zu können.

Auch wenn es schmerzhaft ist – 100%ige Sicherheit wird es nie geben. Jegliche Systeme und Daten sollten deshalb regelmäßig durch ein Backup-Konzept gesichert und die Backups sicher verwahrt werden.

Abstecher in die reale Welt

Um es greifbarer zu machen: Stell dir eine Firma mit Fabrikhalle vor.

Eine Mitarbeiterin aus der Entwicklungsabteilung betritt das Firmengebäude und braucht dafür eine Zutrittskarte (🛡️). Selbst im Gebäude braucht sie die Karte, um in verschiedene Flurbereiche und Räume zu kommen. Sie hat beispielsweise keinen Zutritt in die IT-Abteilung (🛑).

In die Fabrikhalle kommt sie zwar zum Zwecke von Abstimmungen rein, Maschinen darf sie aber nicht bedienen (👩⚖️). Ihre Entwicklungsideen, die sie in der Fabrikhalle besprechen möchte, speichert sie verschlüsselt auf einem USB-Stick, damit niemand Zugriff auf die Daten hat, sollte sie den USB-Stick mal verlieren (🗝️).

Da sie gerade frisch aus dem Urlaub zurück ist, fehlen auf ihrem Laptop mehrere Updates. Sie muss diese erst installieren, bevor sie wieder auf Systeme der Firma zugreifen kann (⚙️).

Dummerweise verliert sie auf dem Heimweg ihre Zutrittskarte. Ein Unbekannter findet die Karte und nutzt die Karte um 23 Uhr, um in die Firma reinzukommen. Da der Zutritt mit dieser Karte zu einer ungewöhnlichen Zeit stattfindet, erscheint in der zentralen Überwachungsstelle eine Warnung (🖥️). Als der Eindringling dann noch versucht, mit der Karte die Türe zur IT-Abteilung zu öffnen, wird ein Alarm ausgelöst und ein Mitarbeiter aus der zentralen Überwachung greift ein (🤺). Da der Angriff unterbunden wurde, brauchen wir glücklicherweise keine Backups einspielen (♻️).

Was hat das alles mit Pentesting & Red Teamings zu tun?

Kurz gesagt: So einiges! Und es ist gar nicht neu.

In Pentests und Red Teamings geht es um das Aufdecken von Schwachstellen und Sicherheitsdefiziten. Meistens sind erfolgreiche Angriffe erst durch die Verkettung von mehreren Schwachstellen möglich. Dabei sind einzelne Schwachstellen isoliert betrachtet oft kein Problem, führen in Kombination mit anderen Schwachstellen dann aber zu weitreichenden Auswirkungen.

Das Zero-Trust-Denken ist in unseren Pentests und Red Teamings schon lange verankert. Ein Beispiel ist, wenn wir davon ausgehen, dass Angreifer bereits einen Fuß in der Türe zu einer Firma haben und aus dieser Perspektive ein Projekt starten. Das ist sehr häufig ein realistisches Szenario. Aus dieser sogenannten Assumed-Breach-Situation schauen wir, wie einfach wir uns in der Firmenumgebung ausbreiten können, ob wir dabei bemerkt werden und welcher Schaden dabei entstehen kann.

Pentesting, Red Teaming & Zero Trust – eine konkrete Zuordnung

Zu den Beispielen von oben lassen sich folgende Elemente aus Pentests & Red Teamings zuordnen:

🛡️ Zutritt- und Zugriffskontrollen – Weise nach, dass du hier rein darfst und der bist, der du behauptest zu sein.

Wir prüfen, ob wir alternative Wege auf Systeme finden oder an Zugriffskontrollen vorbeikommen.

👩⚖️ Minimale-Rechte-Prinzip – Du darfst nur das, was du zum Erledigen deiner Aufgabe brauchst.

Wir prüfen, ob wir Dinge tun können, die der Benutzer nicht können sollte.

🛑 Segmentierung – Lass jeden nur dahin, wo er hin muss.

Wir prüfen, ob wir uns zu Stellen bewegen können, wo wir nicht hinkommen sollten.

🗝️ Verschlüsselung – Schütze deine vertraulichen Informationen.

Wir prüfen, ob die Kommunikation zwischen Systemen verschlüsselt stattfindet.

⚙️ Sichere Geräte & Systeme – Konfiguriere deine Geräte sicher.

Wir finden Konfigurationsschwächen, die in Angriffsketten nützlich sind.

🖥️ Überwachung – Geh davon aus, dass Eindringlinge reinkommen und finde sie schnell.

Wir simulieren Angriffe, um die Wirksamkeit von Prozessen und Überwachungsmechanismen zu prüfen.

🤺 Reaktionen auf auffälliges Verhalten – Sei vorbereitet, Eindringlinge wieder rauszuwerfen.

Wir simulieren Eindringlinge, um die Wirksamkeit von Versuchen, Eindringlinge wieder auszusperren, zu prüfen.

♻️ Backups – Sei vorbereitet, Systeme wiederherstellen zu können.

Wir prüfen, ob wir Schwächen im Backup-Konzept finden, durch die Sicherungen im Fall der Fälle nutzlos wären.

Wann sind Pentests oder Red Teamings sinnvoll?

Vor der Einführung von Zero-Trust-Prinzipien können Pentests und Red Teamings dabei helfen, den aktuellen Status zu beurteilen, um einen priorisierten Plan zur Umsetzung von Zero-Trust-Prinzipien zu erstellen.

Bei und nach der Einführung von Zero-Trust-Prinzipien können Pentests und Red Teamings die Wirksamkeit der eingeführten Mechanismen beurteilen und realitätsnah eventuelle Lücken aufdecken. Dabei können auch gezielte Schwerpunkte gesetzt werden.

Fazit

Das Zero-Trust-Prinzip erfindet das Rad also nicht neu. Vielmehr geht es darum, das Motto „Zero Trust“ ganzheitlich an allen Ecken und Enden zu berücksichtigen.

In unseren Pentests und Red Teamings ist die Prüfung von Zero-Trust-Konzepten seit Jahren ein wesentlicher Bestandteil – ohne dass wir es so genannt haben. Auch in unseren Empfehlungen spiegelt sich oft „Zero Trust“ wider.

Wichtig zu wissen ist, dass „Pentest“, „Red Teaming“ und „Zero Trust“ keine geschützten Begriffe sind und von Anbieter zu Anbieter verschieden ausgelegt werden können. Somit obliegt es dem Kunden, gemeinsam mit dem Anbieter der Wahl abzustimmen, welche Ziele und Fragestellungen verfolgt werden sollen, um die besten und zielführendsten Ergebnisse aus Projekten herauszuholen.